Epic Games、拜登政府等多家机构纷纷批评苹果在iOS系统中限制了侧载应用,形成了一个封闭的生态系统。然而,苹果保持这一决策的坚实理由之一在于版本控制机制。这项机制的困境却是Google所面临的挑战之一。黑客利用动态代码加载(DCL)技术,成功绕过第三方服务器,向已在应用商店审核的应用提供恶意更新。应用商店陷入无法解决的窘境。

[图片:攻击者利用版本控制绕过Google Play的恶意软件检查]

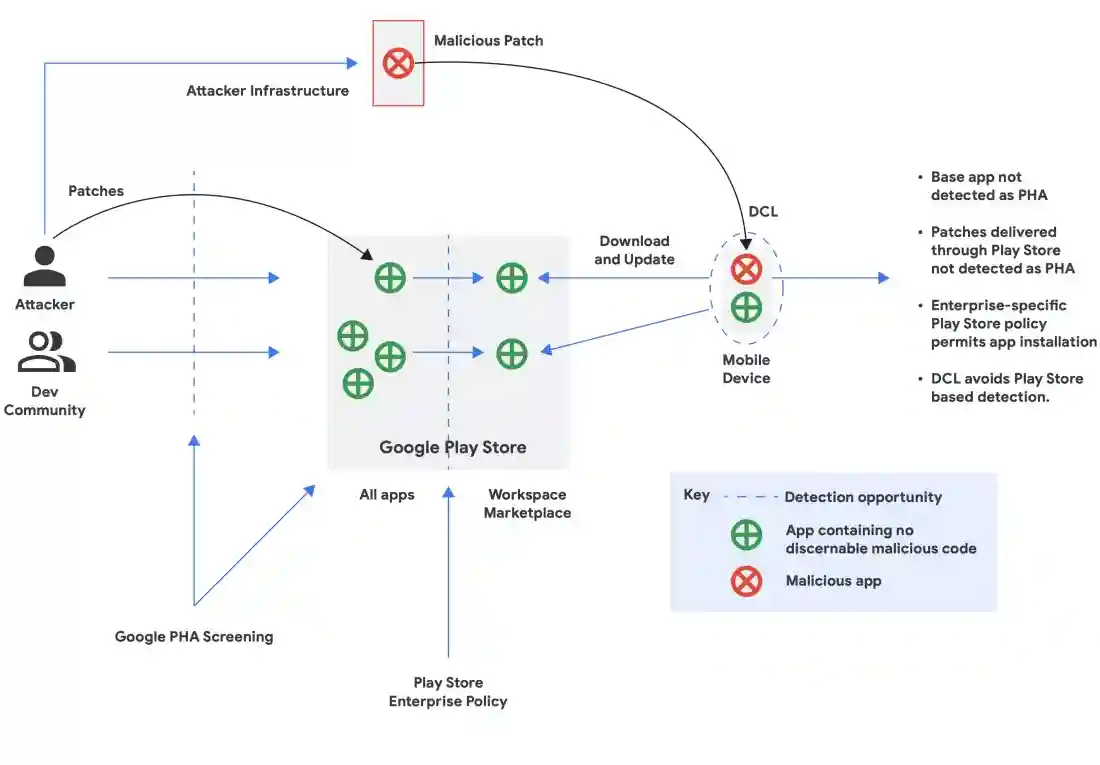

近期,《威胁地平线》报告中的Google网络安全行动小组(GCAT)揭示了Google Play仍存在的恶意软件问题。黑客们一直在利用“版本控制”这一手段将恶意软件嵌入看似无害的应用中。攻击过程首先涉及上传一个无害的应用至Google Play。由于应用不含恶意代码,自动审核未能识别问题。然后,黑客借助动态代码加载技术,从自己的服务器或被入侵的服务器发送恶意更新。如此一来,曾经安全的应用成为设备的潜在后门,黑客可借此窃取用户的个人信息,包括敏感的凭证信息。

报告特别指出:“使用版本控制的恶意活动通常以用户凭证、数据和财务为目标。在企业环境中,版本控制问题表明必须采取更深层次的防御措施,包括但不限于将应用安装源限制在可信任的渠道如Google Play,或通过移动设备管理(MDM)平台来管理企业设备。”

[图片:动态代码加载技术带来的安全隐患]

动态代码加载技术(DCL)使得黑客能够规避基于Play Store的安全控制,将恶意行为注入已安装的应用之中。虽然Google对这种攻击载体早有所知,但由于恶意软件能够完全绕过Google Play的检测,应对问题仍然困难重重。或许你还记得大约一年前,当安全研究人员发现黑客使用DCL技术在银行木马Sharkbot中注入恶意更新,导致Google商店不得不下架几款原本认为安全的杀毒软件。

然而,即便Google移除了这些恶意应用,新的问题仍不断涌现。由于可以通过其他应用商店的侧载途径,许多恶意应用依然存在。GCAT的报告提到,得益于DCL技术,Sharkbot依然是Android应用的一大问题。有时,黑客会对Sharkbot版本进行修改,减少引起自动检测的几率,但功能完整的版本可能在第三方应用商店中滋生蔓延。

终究,Android用户和企业的IT管理员需要采取适当措施。Google建议只从Google Play或其他可信来源下载软件。此外,Android企业版和第三方企业移动管理解决方案提供了内置工具,允许管理员有选择地管理公司设备上的应用分发。另外,根据市场规定合理利用应用白名单,有助于降低风险程度。通过这些努力,我们才能更好地维护Android生态的安全。

作品采用:

《

署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)

》许可协议授权