英特尔确认第十代及以上CPU受到新的"Reptar"漏洞的影响,但该公司已经迅速推出了缓解措施。这一漏洞(CVE-2023-23583)被评定为"严重风险",因其具备通过本地访问权限升级、信息披露和/或拒绝服务的潜能。

Reptar的CVSS得分为8.8,它能够篡改正在执行的软件指令,其中之一是"冗余前缀问题"。简言之,受到"REX前缀"的干扰可能导致不可预测的系统行为,甚至导致系统崩溃或卡死。

Google的安全研究团队在几个月前发现了这一漏洞,其中研究员Tavis Ormandy指出,"Reptar"可能导致CPU故障,并在操作中引起"意想不到的行为"。这对虚拟机造成了巨大的影响,威胁了云主机和设备的安全,可能危及成千上万人的数据。

在测试中,安全研究人员观察到了一些异常的行为,包括分支到意外位置、无条件分支被忽略、处理器不再准确记录xsave或调用指令中的指令指针。这种问题在无特权的客户虚拟机中也得到验证,对云提供商造成了严重的安全影响。

尽管报告回应时间较长,但英特尔已对第10代及更新的CPU推出了缓解措施。当前,英特尔为第12代、第13代和第4代至强处理器提供了更新。尽管还没有关于"Reptar"主动攻击的报告,但英特尔选择提前应对相对较新的几代处理器。

如果您担心受到"Reptar"的影响,可以在此查看受影响CPU的列表并应用缓解措施:链接。

虽然应用缓解措施可能导致性能下降,但目前尚不确定。请在继续操作前牢记这一点。

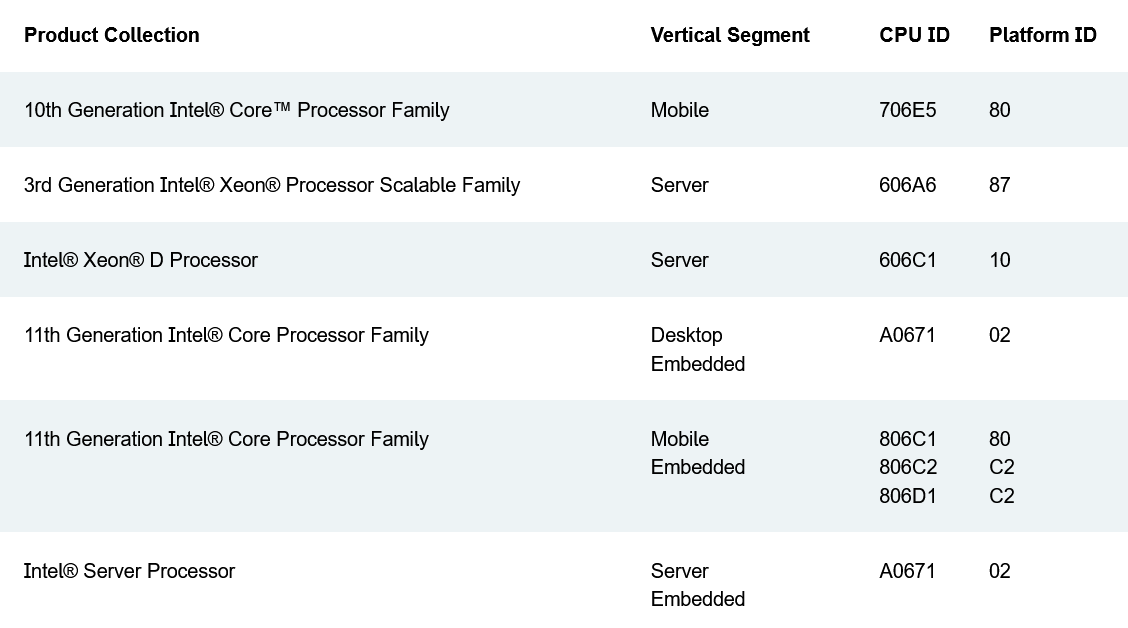

使用新微码更新的产品:

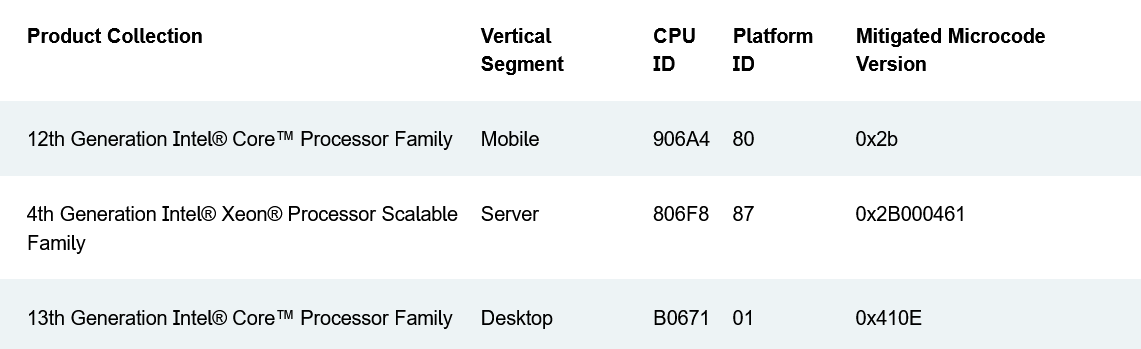

以下产品已得到缓解:

作品采用:

《

署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)

》许可协议授权